vGate R2

vGate R2 – сертифицированное средство защиты информации, предназначенное для обеспечения безопасности виртуальной инфраструктуры на базе систем VMware Infrastructure 3 и VMware vSphere 4.

- vGate – позволяет контролировать выполнение ИБ-политик для виртуальной инфраструктуры.

- vGate облегчает приведение виртуальной инфраструктуры в соответствие законодательству и отраслевым стандартам информационной безопасности.

Возможности vGate

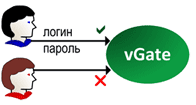

Усиленная аутентификация администраторов виртуальной инфраструктуры и администраторов информационной безопасности

В vGate реализована модель разделения прав на управление виртуальной инфраструктурой и на управление безопасностью. Таким образом, выделяются две основные роли - это администратор виртуальной инфраструктуры (АВИ) и администратор информационной безопасности (АИБ).

Доступ на управление виртуальной инфраструктурой или параметрами безопасности предоставляется только аутентифицированным пользователям. Причем процедура аутентификации пользователей и компьютеров (рабочих мест АИБ и АВИ) осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и атакам типа Man in the Middle.

Доступ на управление виртуальной инфраструктурой или параметрами безопасности предоставляется только аутентифицированным пользователям. Причем процедура аутентификации пользователей и компьютеров (рабочих мест АИБ и АВИ) осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и атакам типа Man in the Middle.

Процедура аутентификации АВИ осуществляется с помощью отдельного приложения, которое устанавливается на его рабочее место (агент аутентификации). До соединения с виртуальной инфраструктурой АВИ требуется запустить эту программу и ввести учетные данные.

Для избавления пользователя от многократного ввода имени пользователя и пароля агент аутентификации включает функцию надежного сохранения учетных данных. Эта функция особенно полезна, когда на рабочем месте администратора установлены несколько систем защиты, каждая из которых запрашивает данные для аутентификации.

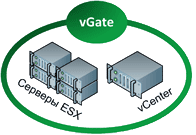

Защита средств управления виртуальной инфраструктурой от НСД

К средствам управления виртуальной инфраструктурой относятся:

К средствам управления виртуальной инфраструктурой относятся:

- ESX-серверы, предназначенные для запуска виртуальных машин;

- серверы vCenter, предназначенные для централизованного управления виртуальной инфраструктурой;

- средства, предназначенные для обслуживания инфраструктуры, например, VMware Consolidated Backup, VMware Update Manager;

- сторонние средства мониторинга и управления инфраструктурой.

Компрометация любого из этих средств приводит к компрометации группы виртуальных машин или всей виртуальной инфраструктуры. Именно поэтому крайне важно обеспечить защиту от НСД средств управления виртуальной инфраструктурой. Средства управления виртуальной инфраструктурой размещаются внутри защищаемого периметра, доступ пользователей и компьютеров к которым осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и предотвращающим вмешательство в передачу данных.

Для обеспечения защиты средств управления виртуальной инфраструктурой применяется функционал дискреционного разграничения доступа к объектам, которые размещены внутри защищаемого периметра. Правила разграничения доступа работают на основе заданных ACL и параметров соединения (протоколов, портов). Также в vGate при разграничении прав доступа администраторов виртуальной инфраструктуры к объектам инфраструктуры используется мандатный принцип контроля доступа (более подробно описан в специальном разделе). Сетевой трафик между аутентифицированными субъектами и защищаемыми объектами подписывается, тем самым обеспечивается защита от атак типа Man in the Middle в процессе сетевого взаимодействия.

Отдельно стоит упомянуть присутствующий в vGate механизм блокирования любого сетевого трафика со стороны виртуальных машин к средствам управления виртуальной инфраструктурой. Тем самым обеспечивается защита средств управления виртуальной инфраструктурой от НСД со стороны скомпрометированной виртуальной машины.

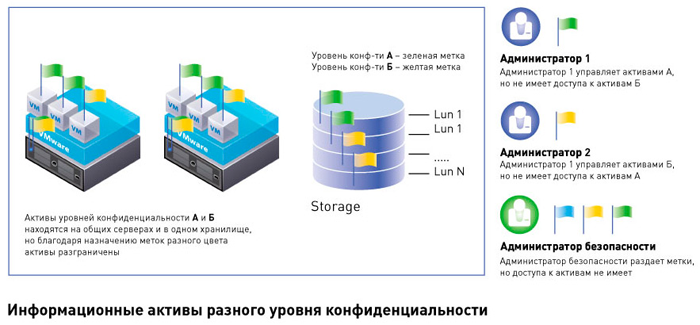

Мандатное управление доступом

vGate реализован мандатный принцип контроля доступа на основе меток конфиденциальности. Есть возможность использовать два вида меток конфиденциальности: иерархические (уровни доступа) и неиерархические (категории).

Реализована возможность пометить метками следующие субъекты, объекты, контейнеры:

- администраторы ВИ;

- ESX-серверы;

- сетевые карты ESX-сервера или VLAN;

- разделы хранилищ (Datastore);

- ВМ.

Права доступа администраторов ВИ и объектов инфраструктуры проверяются на основе уровней доступа и категорий автоматически.

Категории отличаются от меток следующими параметрами:

- уровни доступа иерархические, категории равноправные;

- механизмы работы уровней доступа зависят не только от пользователя, но и от его уровня доступа его текущей сессии. Категории от сессии не зависят;

- любой администратор, объект, контейнер может быть помечен несколькими категориями и только одним уровнем доступа.

Защита ESX-серверов от НСД

В рамках обеспечения защиты ESX-серверов от НСД в vGate реализованы следующие механизмы:

- возможность создания списка разрешенных программ;

- возможность создания списков запрещенных и разрешенных устройств;

- возможность создания списка пользователей, которым разрешен локальный вход на ESX-сервер;

- возможность блокирования подключения USB-носителей к ESX-серверу;

- возможность осуществления контроля за правилами встроенного межсетевого экрана;

- возможность запрета клонирования и создания снимков виртуальных машин;

- возможность очистки памяти при окончании работы с виртуальной машиной;

- возможность контроля обеспечения обязательной аутентификации в однопользовательском режиме;

- возможность ограничения доступа к конфигурационным файлам служб;

- возможность контроля использования протокола SSH версии 2;

- возможность модификации файла /etc/securetty для ограничения входа в систему под учетной запсью root;

- возможность запрета на выполнение операций с буфером обмена для каждой виртуальной машины;

- возможность ограничения списка пользователей, которым разрешено выполнять назначенные задания;

- возможность ограничения доступа к конфигурационным файлам планировщика заданий;

- возможность установки ограниченных полномочий на файлы по умолчанию для демонов и root;

- возможность контроля использования разных сетей для Service Console и виртуальных машин;

- возможность контроля использования CHAP для проверки подлинности при подключении iSCSI-устройств;

- возможность контроля установленных параметров журналирования, требований к сложности пароля и доступа по сети;

- возможность запрета просмотра, изменения и выполнения vmdk-файлов;

- возможность запрета изменения vmx-файлов;

- возможность защиты от нехватки места на корневой файловой системе ESX-сервера;

- возможность контроля наличия пароля загрузчика ESX-сервера;

- возможность контроля настроенных параметров ядра ESX-сервера;

- возможность запрета контроля устройств ESX-сервера со стороны виртуальных машин;

- возможность запрета отсылки сообщений ESX-серверу со стороны виртуальных машин;

- возможность контроля прав на файлы журнала событий ESX-сервера;

- возможность задания приглашения для сетевого и локального доступа к ESX-серверу;

- возможность контроля настроек синхронизации времени;

- возможность контроля доступа к файлам, содержащим пароли пользователей;

- возможность ограничения доступа к конфигурационным файлам протокола SNMP;

- возможность настройки параметров безопасности для протокола SSH;

- возможность ограничения на удаление файлов ESX-сервера;

- возможность контроля отсутствия программ с setuid или setgid флагами;

- возможность ограничения права перезаписи файлов ESX-сервера;

- возможность запрета отсутствия файлов без владельца на ESX-сервере.

Эти возможности реализованы в виде шаблонов политик, которые можно применять.

Контроль целостности конфигурации виртуальных машин и доверенная загрузка

Для обеспечения контроля целостности программной среды и доверенной загрузки операционной системы (ОС) в «физическом мире» традиционно используются аппаратные электронные замки для шин PCI или PCI-E. К сожалению, подобные аппаратные СЗИ невозможно использовать для защиты виртуальных машин по техническим причинам. Тем не менее данный функционал защиты должен быть обеспечен и в виртуальной среде.

Для обеспечения контроля целостности программной среды и доверенной загрузки операционной системы (ОС) в «физическом мире» традиционно используются аппаратные электронные замки для шин PCI или PCI-E. К сожалению, подобные аппаратные СЗИ невозможно использовать для защиты виртуальных машин по техническим причинам. Тем не менее данный функционал защиты должен быть обеспечен и в виртуальной среде.

vGate содержит компоненты, устанавливаемые на каждый ESX-сервер и реализующие следующие механизмы защиты:

- контроль целостности настроек виртуальной машины перед ее загрузкой. Контролируется файл *.vmx, в котором содержится перечень устройств, доступных виртуальной машине, и ряд других критических параметров. При этом часть параметров, не влияющих на информационную безопасность, выведена из-под контроля;

- контроль образа BIOS виртуальной машины. Поскольку несанкционированная подмена BIOS является угрозой безопасности, СЗИ контролирует целостность файла *.nvram, в котором содержится образ BIOS виртуальной машины;

- доверенная загрузка ОС осуществляется путем контроля целостности загрузочного сектора виртуального диска *.vmdk.

Для обеспечения полноценной защиты виртуальных машин от НСД компания «Код Безопасности» рекомендует использовать СЗИ семейства Secret Net версии 6.0 или выше. В этом случае СЗИ Secret Net развертывается на виртуальных машинах.

Контроль доступа администраторов ВИ к файлам виртуальных машин

При работе в незащищенной виртуальной инфраструктуре на базе систем VMware, администратор этой инфраструктуры обычно может получить доступ к файлам виртуальных машин. Администратор может прямо из VI клиента скачать файл виртуальной машины на локальный диск своего компьютера и исследовать его содержимое. В vGate реализованы механизм, позволяющий этот доступ ограничить.

Регистрация событий, связанных с информационной безопасностью

В vGate реализованы дискреционные механизмы разграничения прав ESX-серверов на запуск виртуальных машин. Для каждой виртуальной машины администратор информационной безопасности может задать перечень ESX-серверов, где она может выполняться.

Механизм разграничения прав ESX-серверов на запуск ВМ особенно полезен для организации работы с данными разного уровня конфиденциальности. Используя этот механизм, можно настроить возможность запуска виртуальных машин, обрабатывающих данные с различным уровнем конфиденциальности, таким образом, чтобы данные разных уровней конфиденциальности обрабатывались на различных ESX-серверах.

Контроль целостности и доверенная загрузка ESX-серверов

Для обеспечения контроля целостности и доверенной загрузки ОС ESX Server в vGate на каждом ESX-сервере рекомендуется применять сертифицированный электронный замок «Соболь» версии 3.

Механизм контроля целостности электронного замка позволяет контролировать неизменность физических секторов HDD и ключевых файлов до загрузки ОС. При этом поддерживаются файловые системы ext2 и ext3, которые используются в ОС ESX Server (в настоящий момент только для ESX Server v3.5).

Контроль целостности и защита от НСД компонентов СЗИ

vGate содержит собственные механизмы контроля целостности компонентов СЗИ. Механизмы действуют на всех компонентах СЗИ - агенте аутентификации, сервере авторизации и ESX-серверах. Для обеспечения дополнительной защиты сервера авторизации vGate от несанкционированного доступа рекомендуется использовать традиционное сертифицированное СЗИ Secret Net в комплекте с электронным замком «Соболь».

Централизованное управление и мониторинг

Консоль управления, входящая в состав СЗИ, устанавливается на рабочее место администратора информационной безопасности и позволяет:

- управлять учетными записями пользователей и компьютеров (пользователями в данном случае являются администраторы виртуальной инфраструктуры, а компьютеры - это их рабочие места);

- управлять правами доступа к защищаемым объектам;

- развертывать и настраивать компоненты защиты ESX-серверов;

- управлять параметрами виртуальных машин (политикой запуска, подключаемыми устройствами);

- просматривать журнал регистрации событий.

Все изменения, произведенные администратором информационной безопасности, сохраняются централизованно на сервере авторизации.

Более подробную информацию о возможностях СЗИ vGate R2 можно узнать у наших специалистов и на сайте разработчика www.securitycode.ru.